Wifi Взломщик Каторый Взламывает Wps2 На Андроид Rating: 7,5/10 5314reviews

Как взломать Wi Fi, используя Android. 2 метода:Взлом роутеров WPA2 WPSВзлом роутеров WEP. Хотите проверить безопасность своей сети?

Получаем WPA- ключ для Wi- Fi с помощью уязвимой технологии WPSЕще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по- настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS. Инструкция Метод Каравея. WARNINGВся информация представлена исключительно в образовательных целях.

Проникновение в чужую беспроводную сеть легко может быть расценено как уголовное преступление. Думай головой. Цена упрощений.

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу.

Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi- Fi Protected Setup).

С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где- то еще нужно включить шифрование и прописать WPA- ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера.

- Оказалось, что если в точке доступа активирован WPS (который. Перебор — это единственный способ подобрать ключ для закрытой WPA/WPA2.

- Взлом WI-FI. 1.1 Защита с типом шифрования WPA/WPA2; 1.2 Защита с типом шифрования WEP. Забегая наперёд, программа для взлома паролей Wi-Fi для Андроид такой тип сломает быстро. Такую сеть-то и взламывать не нужно. Единственная тема в инете который имеет здравый смысл.

- Программы для взлома wi fi - софт для доступа к закрытым wi fi сетям! Поэтому взлом Вай Фай сети осуществляется в течении нескольких минут, так как ключ, который совпадает с перехваченным потоком данных, для этой .

- Это подборка для тех людей, которые хотят использовать общественный Wi-Fi без ограничений. Каждый из нас хотя бы раз .

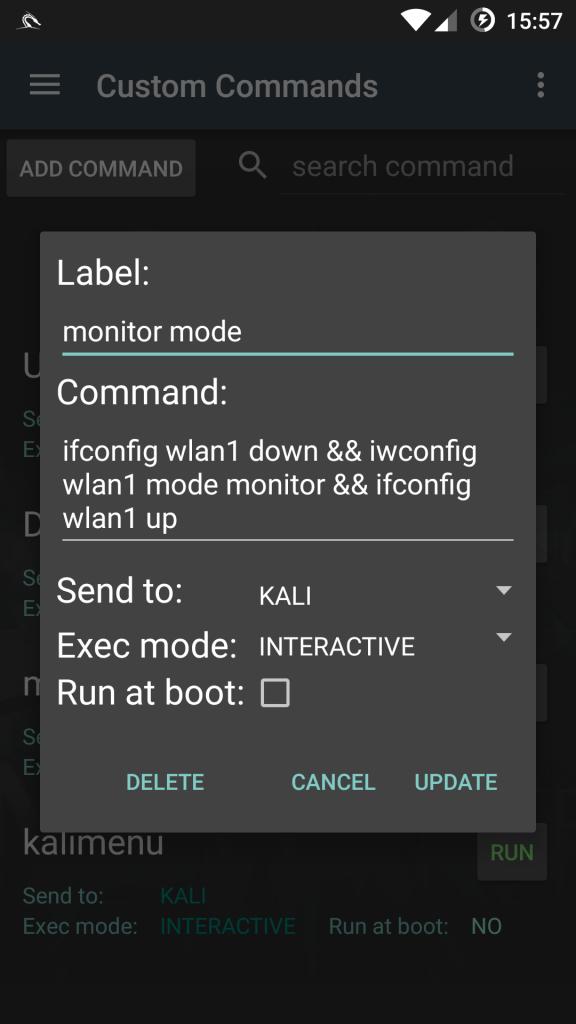

Подробное описание процесса взлома WIFI при помощи Kali. Так же есть сайт который генерирует станартный PIN-код по MAC адресу ссылка. Wifi возможно взломать не только при помощи стационарного ПК, а так же и с. Наша программа для взлома wifi для андроид очень легкая в использовании. Однако в большинстве случаев доступ защищен паролем, который знает только. Наиболее известные системы защиты – это WEP и WPA/WPA2. Это программа взлом WIFI сети c кодировкой wpa2. Для тех, кому нужна программа "Wpa2 - Hack 7.1" - взлом wifi андроид, переходите. Программа способна взламывать E-mail Основной функцией программы . Простой способ взломать wi fi с мобильного под управлением Android. Поддерживается взлом Wi Fi сетей с WEP, WPA, WPA2 шифрованием.

Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы! Как работает WPS?

Задумка создателей WPS хороша. Механизм автоматически задает имя сети и шифрование. Таким образом, пользователю нет необходимости лезть в веб- интерфейс и разбираться со сложными настройками. А к уже настроенной сети можно без проблем добавить любое устройство (например, ноутбук): если правильно ввести PIN, то он получит все необходимые настройки.

Это очень удобно, поэтому все крупные игроки на рынке (Cisco/Linksys, Netgear, D- Link, Belkin, Buffalo, Zy. XEL) сейчас предлагают беспроводные роутеры с поддержкой WPS. Разберемся чуть подробнее. Существует три варианта использования WPS: Push- Button- Connect (PBC).

Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно. Ввод PIN- кода в веб- интерфейсе. Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN- код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем. Ввод PIN- кода на компьютере пользователя (рисунок 2). При соединении с роутером можно открыть специальную сессию WPS, в рамках которой настроить роутер или получить уже имеющиеся настройки, если правильно ввести PIN- код.

Вот это уже привлекательно. Для открытия подобной сессии не нужна никакая аутентификация. Это может сделать любой желающий! Получается, что PIN- код уже потенциально подвержен атаке типа bruteforce. Но это лишь цветочки. Рисунок 1. PIN- код WPS, написанный на корпусе роутера.

Рисунок 2. Окно для ввода PIN- кода WPSУязвимость. Как я уже заметил ранее, PIN- код состоит из восьми цифр — следовательно, существует 1.

Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN- кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 1. Но и это еще не все! Далее внимательно смотрим на устройство протокола аутентификации WPS (рисунок 3). Такое ощущение, что его специально проектировали, чтобы оставить возможность для брутфорса. Оказывается, проверка PIN- кода осуществляется в два этапа.

Он делится на две равные части, и каждая часть проверяется отдельно! Посмотрим на схему: Если после отсылки сообщения M4 атакующий получил в ответ EAP- NACK, то он может быть уверен, что первая часть PIN- кода неправильная. Если же он получил EAP- NACK после отсылки M6, то, соответственно, вторая часть PIN- кода неверна. Получаем 1. 0^4 (1. В итоге имеем всего лишь 1.

Чтобы лучше понять, как это будет работать, посмотри на схему. Важный момент — возможная скорость перебора. Она ограничена скоростью обработки роутером WPS- запросов: одни точки доступа будут выдавать результат каждую секунду, другие — каждые десять секунд. Основное время при этом затрачивается на расчет открытого ключа по алгоритму Диффи- Хеллмана, он должен быть сгенерирован перед шагом M3. Затраченное на это время можно уменьшить, выбрав на стороне клиента простой секретный ключ, который в дальнейшем упростит расчеты других ключей. Практика показывает, что для успешного результата обычно достаточно перебрать лишь половину всех вариантов, и в среднем брутфорс занимает всего от четырех до десяти часов. Рисунок 3. Протокол аутентификации WPSПервая реализация.

Первой появившейся реализацией брутфорса стала утилита wpscrack (goo. ABj), написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux- системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC- адрес беспроводного адаптера, а также MAC- адрес точки доступа и ее название (SSID).

Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (6. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий Po. C для реализации атаки, он опубликовал свою утилиту Reaver.

Она не только автоматизирует процесс подбора WPS- PIN и извлекает PSK- ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети. Рисунок 4. Блок- схема брутфорса PIN- кода WPSHOW- TOКак и для любой другой атаки на беспроводную сеть, нам понадобится Linux.

Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива Back. Track, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его. Шаг 0. Готовим систему. На официальном сайте Back.

Track 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант.